En el mundo de las herramientas anti-malware pocas se han ganado una fama tan buena como las que ofrece Malwarebytes.

El nuevo Malwarebytes 4.X trae muchas mejoras, entre las cuales se encuentra un nuevo diseño de interfaz de usuario y presenta un nuevo motor de detección, más inteligente, más rápido y más ligero.

El nuevo motor de detección se llama Katana. Utiliza “métodos dinámicos patentados” para mejorar la detección de amenazas de hora cero. El nuevo motor viene con capacidades mejoradas de detección de anomalías (una forma perspicaz de inteligencia artificial), detección de comportamiento, anti-exploit, anti-ransomware, protección de sitios webs fraudulentos y otras tecnologías inteligentes para identificar rápidamente el malware sigiloso, incluso antes de que se lance en la naturaleza.

Con Malwarebytes 4.X 9,2k podrás reemplazar tu antivirus tradicional, ya que además de protegerte contra programas no deseados, cuenta con herramientas para combatir los exploits y el ransomware, sin necesidad de instalar ninguna otra herramienta de terceros. Aunque si quieres mantener tu antivirus de siempre instalado, podrás hacerlo, pues son compatibles.

Antes de esta nueva versión de Malwarebytes, los usuarios tenían la opción de elegir entre Malwarebytes Anti-Malware, Malwarebytes Anti-Exploit, y Malwarebytes Anti-Ransomware. Es decir, si querías la protección de cada producto, tenías que instalar tres aplicaciones diferentes y ahora existen en una sola.

Para su instalación debemos descargar el archivo MBSetup, el cual podemos descargar desde nuestra página principal:

Después de haberlo descargado tendremos este icono en el escritorio, haremos doble clic sobre él:

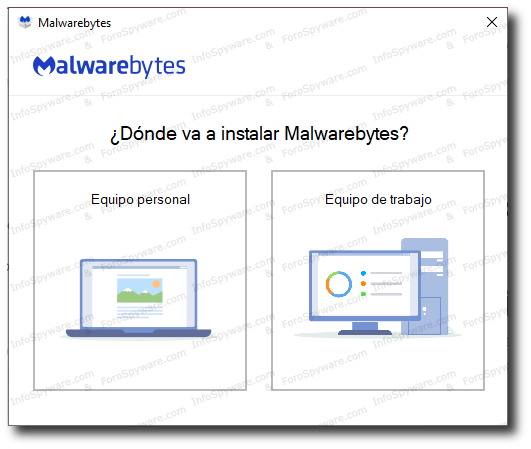

Veremos esta ventana, en la que deberemos elegir en donde se va a instalar Malwarebytes, en un “Equipo personal” o en un “Equipo de trabajo”:

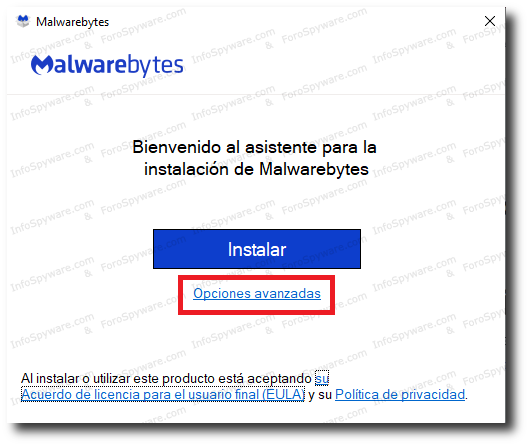

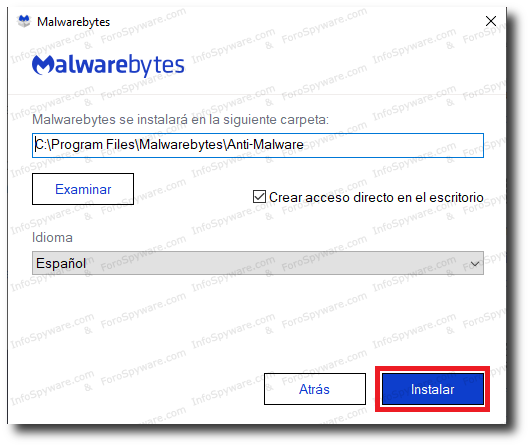

En la siguiente ventana podremos optar por “Instalar” u “Opciones Avanzadas”.

En “Opciones avanzadas” podemos elegir la carpeta en la que se instalará si no queremos la que viene por defecto y el idioma.

Presionamos “Instalar”.

Una vez ha finalizado la instalación de Malwarebytes, nos darán la bienvenida, presionar “Empezar”:

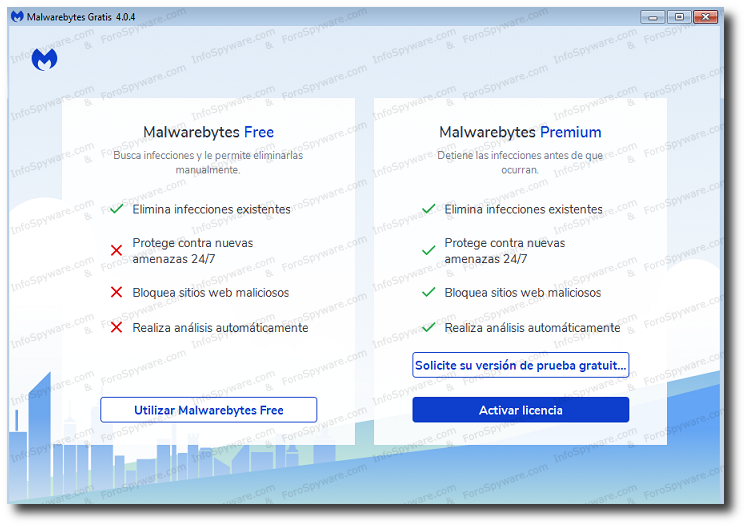

En la siguiente ventana tendremos dos opciones: “Utilizar Malwarebytes Free” o “Activar licencia”.

En el caso de no tener una licencia, clic en “Utilizar Malwarebytes Free”.

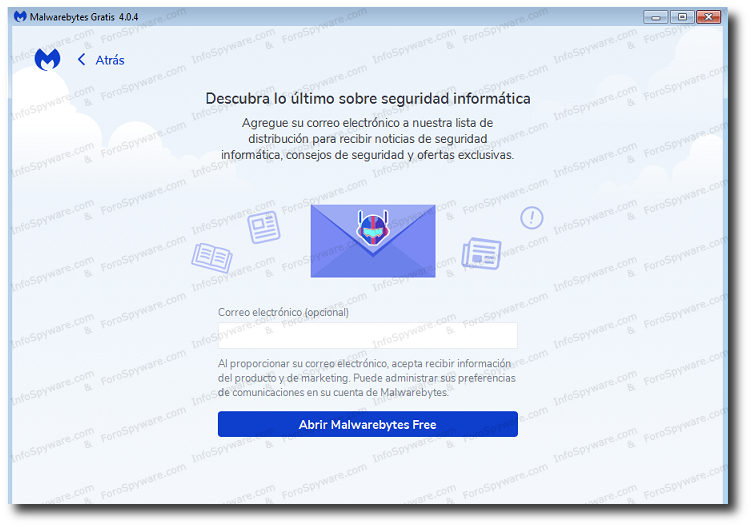

En esta ventana si deseamos recibir información podremos poner el correo electrónico, es opcional, clic en “Abrir Malwarebytes Free”.

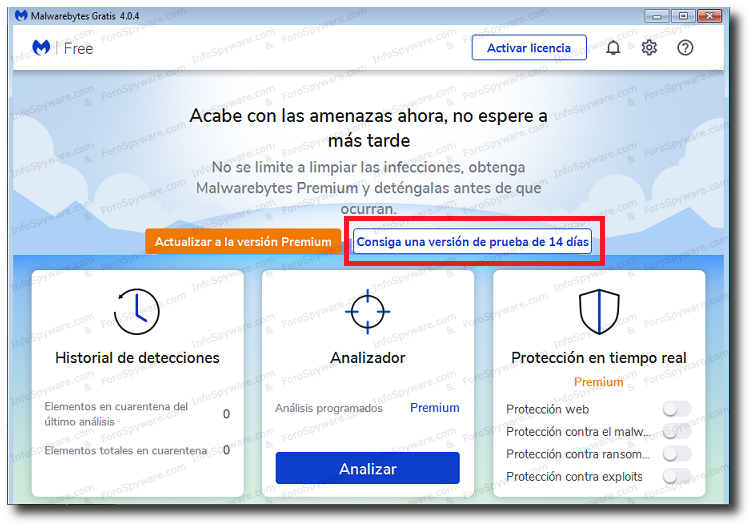

Si queremos obtener la versión de prueba Premium, clic en “Consiga una versión de prueba de 14 días”

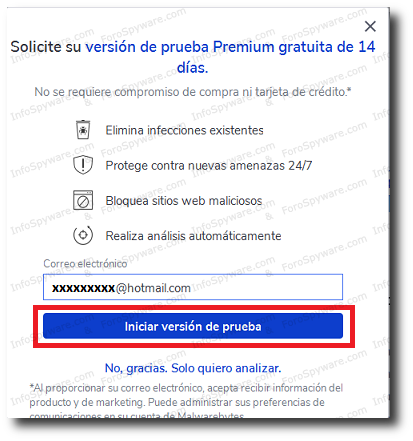

Escribe el correo electrónico y clic en “Iniciar versión de prueba”

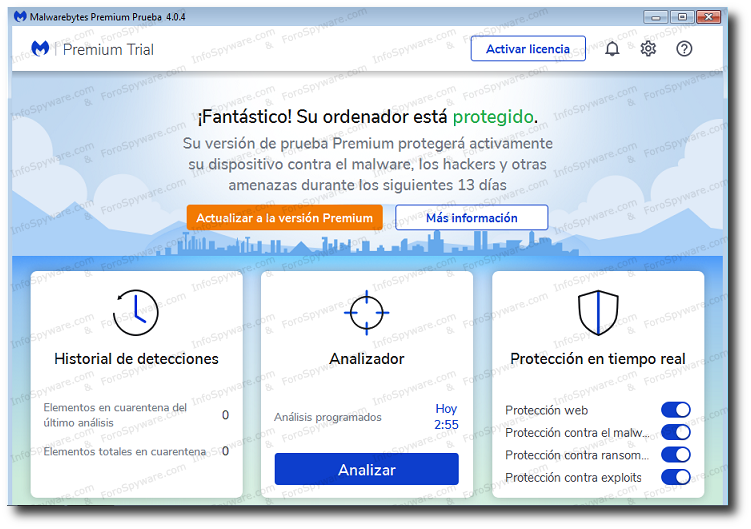

Ya podrás disfrutar de Malwarebytes con la protección en tiempo real.

Atención: Si decide utilizar la versión de prueba Premium y no desea comprar una suscripción Premium al final de la prueba, su programa Malwarebytes volverá al modo gratuito. Las funciones adicionales habilitadas por la versión de prueba dejarán de funcionar, perderá la protección en tiempo real. El resto de la funcionalidad permanece sin cambios.

Hay tres tipos de escaneo que se pueden ejecutar: Análisis de amenazas, Análisis personalizado y Análisis rápido

Análisis de amenazas

Este método de escaneo detecta una gran mayoría de las amenazas a las que se enfrenta su computadora. Áreas y métodos probados incluyen:

El análisis de amenazas es el método de escaneo que recomendamos para las exploraciones diarias. Aunque no escaneará todos los archivos de su computadora, explorará las ubicaciones que más comúnmente son el punto de inicio de un ataque de malware.

Análisis personalizado

Se puede configurar las áreas que se van a escanear.

Programas / modificaciones potencialmente no deseados

Estos ajustes permiten al usuario elegir cómo se tratarán los Programas potencialmente no deseados (PUP) y las Modificaciones potencialmente no deseadas (PUM) si se detectan.

Carpetas para escanear

Esta configuración permite al usuario incluir o excluir directorios, subdirectorios y archivos individuales de las exploraciones. Utiliza un modelo de presentación tipo Explorador de Windows. Puede escanear los directorios principales por separado de los directorios secundarios basándose en selecciones individuales.

Análisis rápido

Esta opción de escaneo sólo está disponible para los usuarios de Malwarebytes Premium y Malwarebytes Premium Trial. Este método de escaneo está limitado a la detección de amenazas inmediatas. Áreas y métodos probados incluyen:

Mientras que un Análisis rápido eliminará cualquier amenaza que se haya detectado, recomendamos que se realice una Análisis de amenazas si un análisis rápido ha detectado algo.

Análisis programado

Esta pestaña permite a los usuarios de las versiones Premium y Premium Trial agregar, editar y eliminar los análisis programados para ser ejecutados por Malwarebytes. Esta característica no está disponible para los usuarios de la versión gratuita.

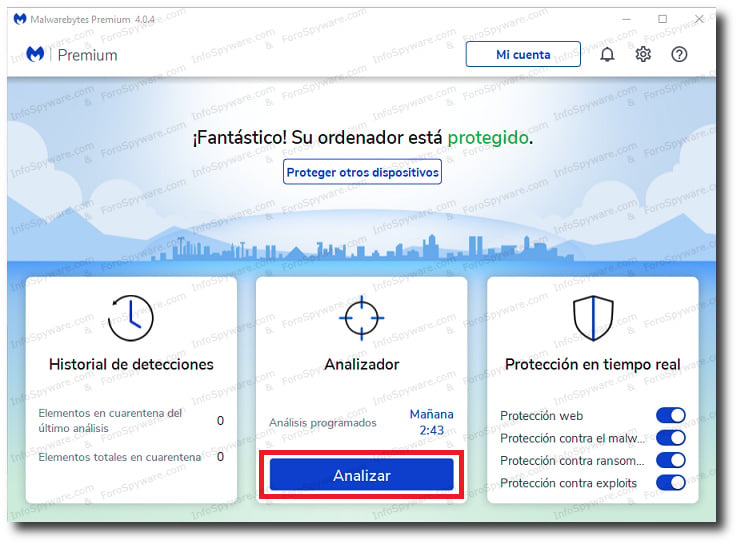

Para iniciar el análisis pulsaremos en Analizar.

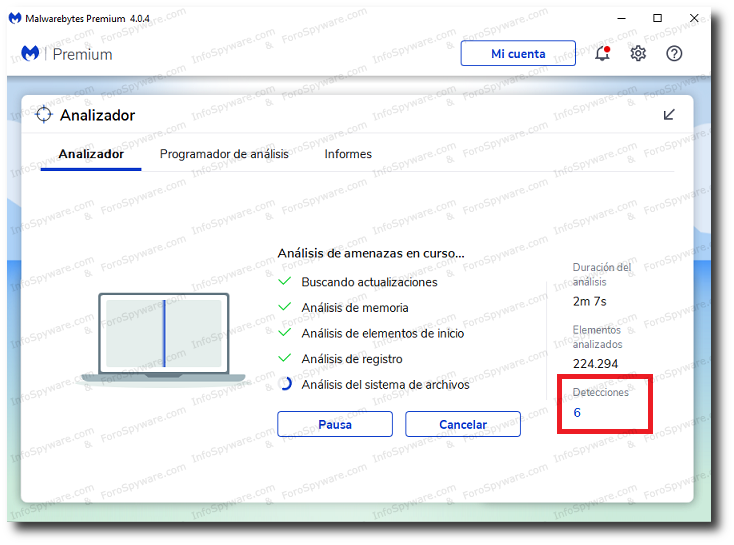

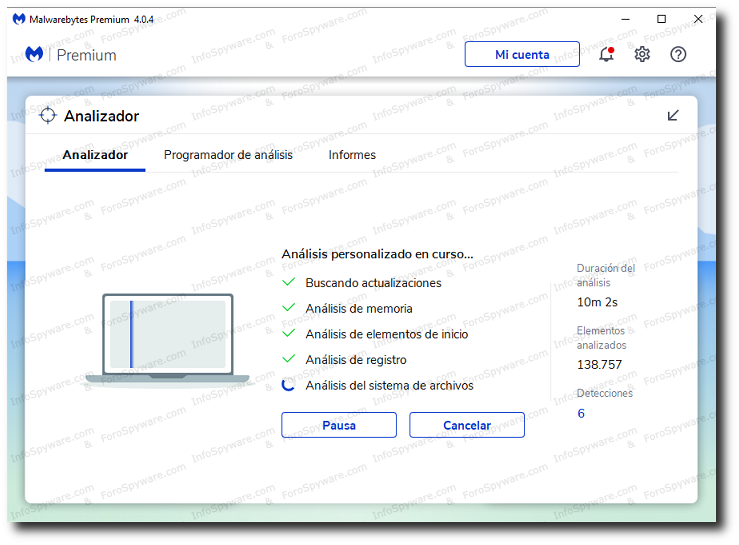

Inmediatamente veremos esta pantalla donde observaremos en el progreso de las distintas etapas que se irán produciendo consecutivamente, desde “Buscar Actualizaciones” hasta llegar al “Análisis del sistema de archivos”, y además podremos ir viendo los objetos infectados que se vayan encontrando.

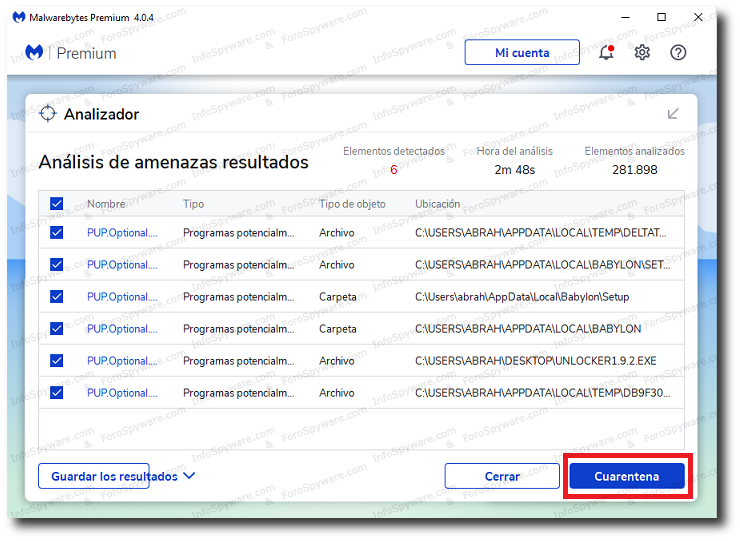

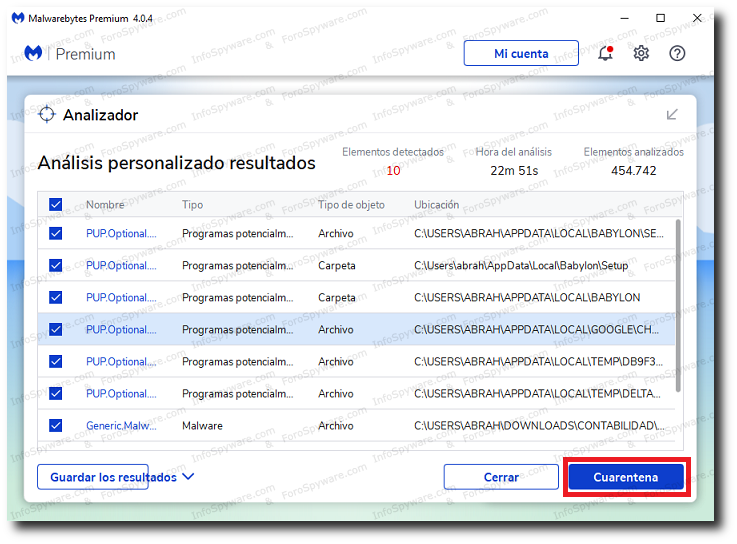

Al terminar el proceso de análisis veremos esta pantalla con los resultados del mismo, en ella pulsaremos en Cuarentena, primero evidentemente podemos verificar que es lo que nos ha detectado el análisis, revisando por si hubiera algo que NO quisiéramos eliminar.

Si no selecciona ninguna amenaza para moverse a la cuarentena, se le solicitará que haga clic en “Ignorar una vez”, “Ignorar siempre” o “Cancelar”. Ignorar una vez provocará que la amenaza vuelva a aparecer durante la siguiente ejecución de análisis. Ignorar siempre provoca que la amenaza se agregue a Exclusiones. Una amenaza que se ha añadido a las Exclusiones ya no será reportada como una amenaza a menos que haya razones para creer que ha sido manipulado. Debe proporcionar una disposición para cada amenaza que se muestra en esta pantalla. Las amenazas que se han trasladado a la cuarentena no pueden dañar su computadora. Se neutralizan como parte del proceso de cuarentena.

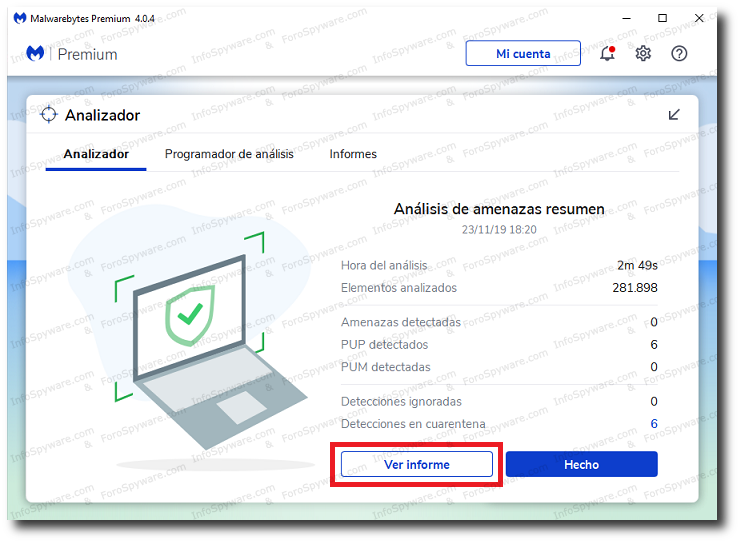

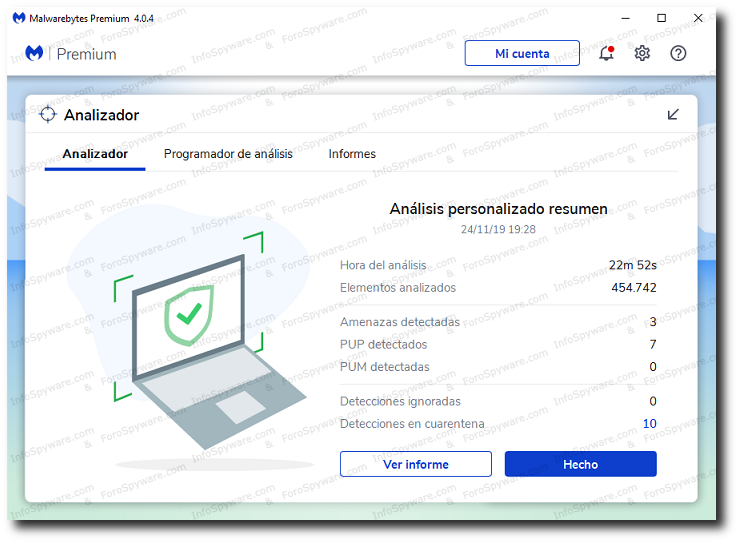

Una vez llevado a cabo la desinfección veremos esta pantalla final.

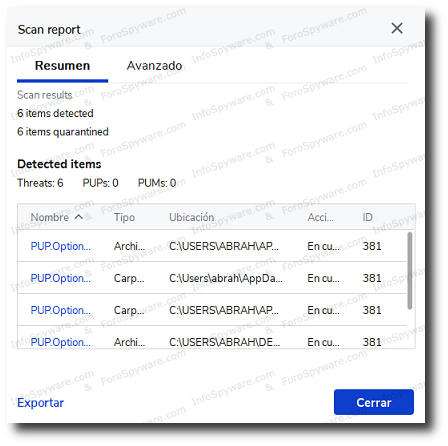

Al hacer clic en el botón Ver informe, se muestra el informe de escaneado que acaba de completar.

Con esta opción podemos seleccionar ficheros, discos, unidades Usb, memorias o dispositivos que queramos analizar.

Se recomienda usar esta opción cuando queramos buscar específicamente en algún lugar, disco o memoria usb de nuestro equipo.

Pulsaremos en cualquier parte en blanco del “Analizador”:

Inmediatamente veremos esta pantalla donde observaremos en el progreso de las distintas etapas que se irán produciendo consecutivamente, desde “Buscar Actualizaciones” hasta llegar al “Análisis del sistema de archivos”, y además podremos ir viendo los objetos infectados que se vayan encontrando.

Al terminar el proceso de análisis veremos esta pantalla con los resultados del mismo, en ella pulsaremos en Cuarentena, primero evidentemente podemos verificar que es lo que nos ha detectado el análisis, revisando por si hubiera algo que NO quisiéramos eliminar.

Si no selecciona ninguna amenaza para moverse a la cuarentena, se le solicitará que haga clic en “Ignorar una vez”, “Ignorar siempre” o “Cancelar”. Ignorar una vez provocará que la amenaza vuelva a aparecer durante la siguiente ejecución de análisis. Ignorar siempre provoca que la amenaza se agregue a Exclusiones. Una amenaza que se ha añadido a las Exclusiones ya no será reportada como una amenaza a menos que haya razones para creer que ha sido manipulado. Debe proporcionar una disposición para cada amenaza que se muestra en esta pantalla. Las amenazas que se han trasladado a la cuarentena no pueden dañar su computadora. Se neutralizan como parte del proceso de cuarentena.

Una vez llevado a cabo la desinfección veremos esta pantalla final.

Al hacer clic en el botón Ver informe, se muestra el informe de escaneado que acaba de completar.

Al ejecutar exploraciones (bajo demanda o como parte de la protección en tiempo real), algunos programas, archivos o claves del registro pueden haber sido clasificados como amenazas. En ese momento, se eliminaron de la ubicación del disco donde se almacenaron, se colocaron en cuarentena y se modificaron para que no pudieran representar una amenaza para su equipo. Puede haber elementos que entren en esta categoría, pero no son maliciosos.

Para recuperar cualquier archivo pulsaremos en:

Tenga en cuenta que los elementos en cuarentena que no se eliminen o restauren seguirán visibles aquí hasta que se tomen las medidas necesarias.

Atención: Usar únicamente esta opción, si estamos totalmente seguros que lo que estamos restaurando es fiable y no es una infección.

Una vez terminado cualquier tipo de análisis, debemos buscar el informe que se ha generado siguiendo estos pasos.

Método 1: Pulsaremos en :

Método 2: Pulsaremos en:

Tenemos que tener en cuenta que el informe que debemos recuperar para poder pegarlo en el tema donde nos presten ayuda, debe ser un informe de TIPO “Detección de Análisis”, nunca el reporte de “Detección RTP”, a no ser que se le pida específicamente.

Es muy importante copiar el informe escribiendo las etiquetas: [code] al principio y [/code] al final del log, para que se vea así:

Malwarebytes

www.malwarebytes.com

-Detalles del registro-

Fecha del análisis: 24/11/19

Hora del análisis: 19:05

Archivo de registro: 0830b514-0ee5-11ea-be2b-a0481c03ae50.json

-Información del software-

Versión: 4.0.4.49

Versión de los componentes: 1.0.750

Versión del paquete de actualización: 1.0.15354

Licencia: Premium

-Información del sistema-

SO: Windows 10 (Build 17763.864)

CPU: x64

Sistema de archivos: NTFS

Usuario: DANIELA\Daniela

-Resumen del análisis-

Tipo de análisis: Análisis personalizado

Análisis iniciado por:: Manual

Resultado: Completado

Objetos analizados: 454742

Amenazas detectadas: 10

Amenazas en cuarentena: 10

Tiempo transcurrido: 22 min, 52 seg

-Opciones de análisis-

Memoria: Activado

Inicio: Activado

Sistema de archivos: Activado

Archivo: Activado

Rootkits: Desactivado

Heurística: Activado

PUP: Detectar

PUM: Detectar

-Detalles del análisis-

Proceso: 0

(No hay elementos maliciosos detectados)

Módulo: 0

(No hay elementos maliciosos detectados)

Clave del registro: 0

(No hay elementos maliciosos detectados)

Valor del registro: 0

(No hay elementos maliciosos detectados)

Datos del registro: 0

(No hay elementos maliciosos detectados)

Secuencia de datos: 0

(No hay elementos maliciosos detectados)

Carpeta: 2

PUP.Optional.Babylon, C:\Users\abrah\AppData\Local\Babylon\Setup, En cuarentena, 381, 339640, , , ,

PUP.Optional.Babylon, C:\USERS\ABRAH\APPDATA\LOCAL\BABYLON, En cuarentena, 381, 339640, 1.0.15354, , ame,

Archivo: 8

PUP.Optional.Babylon, C:\USERS\ABRAH\APPDATA\LOCAL\BABYLON\SETUP\SETUP2.ZPB, En cuarentena, 381, 339640, 1.0.15354, , ame,

PUP.Optional.Babylon, C:\USERS\ABRAH\APPDATA\LOCAL\GOOGLE\CHROME\USER DATA\DEFAULT\CACHE\F_000BDB, En cuarentena, 381, 677189, 1.0.15354, , ame,

PUP.Optional.Babylon, C:\USERS\ABRAH\APPDATA\LOCAL\TEMP\DB9F30A4-BAB0-7891-9586-70C7CC5C50E5\LATEST\BEXTERNAL.DLL, En cuarentena, 381, 8306, 1.0.15354, , ame,

PUP.Optional.Babylon, C:\USERS\ABRAH\APPDATA\LOCAL\TEMP\DELTATB.EXE, En cuarentena, 381, 76260, 1.0.15354, , ame,

Generic.Malware/Suspicious, C:\USERS\ABRAH\DOWNLOADS\CONTABILIDAD\NOMINAPLUS ELITE 2012 BV WCM\NOMINAPLUS ELITE 2012 BV WCM\TAOS\TAOS.EXE, En cuarentena, 0, 392686, 1.0.15354, , shuriken,

Generic.Malware/Suspicious, C:\USERS\ABRAH\DOWNLOADS\CONTABILIDAD\KEYGEN 6.0 (TAOS)\KEYGEN 6.0 (TAOS)\KEYGEN 6.0 (TAOS).EXE, En cuarentena, 0, 392686, 1.0.15354, , shuriken,

Generic.Malware/Suspicious, C:\USERS\ABRAH\DOWNLOADS\CONTABILIDAD\KEYGEN 6.0 (TAOS).RAR, En cuarentena, 0, 392686, 1.0.15354, , shuriken,

PUP.Optional.Babylon, C:\USERS\ABRAH\DESKTOP\UNLOCKER1.9.2.EXE, En cuarentena, 381, 677189, 1.0.15354, , ame,

Sector físico: 0

(No hay elementos maliciosos detectados)

WMI: 0

(No hay elementos maliciosos detectados)

(end)Atención: Si al pegar el informe en el tema del Foro donde nos prestan ayuda, recibimos un mensaje de que NO podemos hacerlo por exceso de caracteres, lo que debemos hacer es dividirlo en varios mensajes/respuestas.

Éste y otros artículos publicados en nuestra red, ForoSpyware.com 3 & InfoSpyware.com 13, están bajo licencia Creative Commons 5.

Pueden reproducirse libremente siempre y cuando, se respete la licencia mencionando claramente con un enlace directo hacia este artículo como su fuente original.

Respetemos el trabajo de otros…

Calle 1 No 10 – 04

Centro Comercial

La Casona

Zipaquira Colombia

PBX 601 9163300 Linea de atencion general.